Поиск по тегу «безопасность» в разделе Видеокаталог

HD 00:24:35

JsonTV: ИБКВО2021. Анатолий Хорев. НИУ МИЭТ

Особенности формирования образовательных программ в соответствие с требованиями новых образовательных стандартов по направлению "Информационная безопасность" – Хорев Анатолий Анатольевич, заведующий кафедрой ИБ, НИУ МИЭТ. 17–18 марта в Мос...

Cмотреть видео

Cмотреть видео

HD 00:10:29

JsonTV: ИБКВО2021. Евгений Белов. ФУМО СПО ИБ

Новые образовательные и профессиональные стандарты для кадрового обеспечения информационной безопасности Российской Федерации – Белов Евгений Борисович, заместитель председателя Федерального учебно-методического объединения в системе высшег...

Cмотреть видео

Cмотреть видео

HD 00:22:48

JsonTV: ИБКВО2021. Борис Безродный. Центр кибербезопасности АО «НИИАС»

Компьютерные атаки, направленные на нарушение штатного функционирования систем железнодорожной автоматики – Безродный Борис Федорович, доктор технических наук, профессор, заместитель руководителя Центра кибербезопасности АО «НИИАС».17–18 ма...

Cмотреть видео

Cмотреть видео

HD 00:18:43

JsonTV: ИБКВО2021. Владислав Воеводин. Московский институт электронной техники

О страховании информационных рисков АСУ ТП – Воеводин Владислав Александрович, доцент кафедры «Информационная безопасность» Московский институт электронной техники.17–18 марта в Москве состоялась IX конференция «Информационная безопасность ...

Cмотреть видео

Cмотреть видео

HD 00:19:11

JsonTV: ИБКВО2021. Георгий Петросюк. НИЦ «Институт имени Н.Е. Жуковского»

Конфиденциальность – отсутствующий элемент современной ИТ-инфраструктуры – Петросюк Георгий Георгиевич, директор департамента информационных технологий НИЦ «Институт имени Н.Е. Жуковского».17–18 марта в Москве состоялась IX конференция «Инф...

Cмотреть видео

Cмотреть видео

HD 00:30:18

SCADA: ИБКВО2021. Анатолий Большаков. «Газинформсервис» - видео

Как применять аналитические средства для обеспечения безопасности АСУ ТП предприятий ТЭК – Большаков Анатолий Афанасьевич, начальник отдела службы технического директора «Газинформсервис». 17–18 марта в Москве состоялась IX конференция «Ин...

Cмотреть видео

Cмотреть видео

HD 00:14:21

JsonTV: ИБКВО2021. Дмитрий Горлянский. Гарда Технологии

Анализ трафика ip-сетей в сегментах АСУТП: выявление аномалий – Горлянский Дмитрий Александрович, руководитель технического сопровождения клиентов Гарда Технологии.17–18 марта в Москве состоялась IX конференция «Информационная безопасность ...

Cмотреть видео

Cмотреть видео

HD 00:00:57

GroupIB: Программы-вымогатели 2020/2021

Скачать полную версию отчета "Программы-вымогатели 2020/2021" можно по ссылке Зарегистрируйтесь на наш вебинар "КонтрATT&CK: разбираем методы операторов программ-вымогателей", 18 марта 2021 года Чтобы эффективно противостоять злоу...

Cмотреть видео

Cмотреть видео

HD 00:50:30

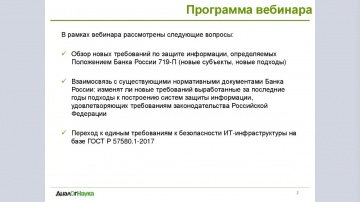

ДиалогНаука: вебинар: Положения Банка России 719-П. Новые требования. Обзор - видео

Вебинар посвящен обзору новых требований по защите информации, определяемых Положением Банка России 719-П. ПРОГРАММА - Обзор новых требований по защите информации, определяемых Положением Банка России 719-П (новые субъекты, новые подходы)...

Cмотреть видео

Cмотреть видео

HD 01:05:16

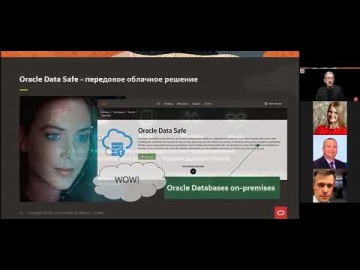

Oracle Russia and CIS: безопасность баз данных. Oracle Data Safe

Защита информации от несанкционированного доступа в облаке, как правило, вызывают опасения со стороны пользователей облачных сервисов. Цель Oracle — предоставить облачную инфраструктуру и платформенные сервисы с эффективной и управ...

Cмотреть видео

Cмотреть видео

HD 00:01:23

GroupIB: StayCyberSafe: Мы желаем вам счастливого Нового года и Рождества!

StayCyberSafe: Мы желаем вам счастливого Нового года и Рождества!

Cмотреть видео

Cмотреть видео

HD 00:01:37

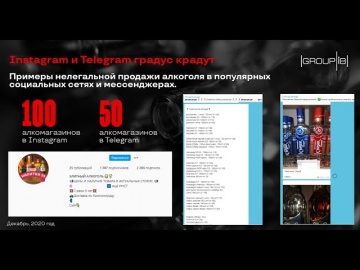

GroupIB: Соцсети градус крадут: оборот нелегальной онлайн-продажи алкоголя в 2020 г. составил 2,5 мл

Group-IB, международная компания, специализирующаяся на предотвращении кибератак, оценила оборот «теневого» рынка продажи алкоголя в интернете в 2020 году в 2,5 млрд. руб. Несмотря на блокировку Роскомнадзором сайтов с дистанционн...

Cмотреть видео

Cмотреть видео

HD 00:03:04

GroupIB: Работа, которая имеет смысл: Group-IB усиливает команду технических специалистов

Group-IB — это новое поколение инженеров. Мы воплощаем смелые идеи, создавая инновационные технологии для расследования киберпреступлений, предотвращения кибератак, слежения за атакующими, их тактикой, инструментами и инфраструктурой....

Cмотреть видео

Cмотреть видео

HD 00:02:39

GroupIB: Почему Group-IB? Партнерская программа в действии

Ключевые партнеры Group-IB ответили на вопросы о нашем сотрудничестве и вот самые яркие их цитаты: "Положительно оцениваю наше сотрудничество" - @Инфосистемы Джет"Вы классные, с вами приятно работать" - @Кредо-С"Не надо бояться сотруднич...

Cмотреть видео

Cмотреть видео

HD 00:16:59

Digital Security: Арсенал исследователя UEFI BIOS — Евгений Рассказов, Руслан Закиров

"Спецификация UEFI увидела мир в 2005 году. Спустя 15 лет её реализация полностью вытеснила древнее встроенное программное обеспечение BIOS в x86 архитектурах. Около пяти лет назад новости о найденных уязвимостях во встроенном ПО UEFI стали...

Cмотреть видео

Cмотреть видео

HD 00:19:09

Digital Security: Защита Kubernetes со всех сторон — Даниил Бельтюков

"Популярность Kubernetes растёт: всё больше организаций переводят свои приложения на эту платформу ради удобства развертывания и масштабирования. Часто можно встретить "managed Kubernetes" с возможностью использования ресурсов облака в клас...

Cмотреть видео

Cмотреть видео

HD 00:47:26

Digital Security: Золотой век Red Teaming С2 фреймворков — Вадим Шелест

"C2 (Command and Control) — один из важнейших этапов модели Cyber Kill Chain. Он позволяет установить канал для взаимодействия с системой и реализации целей постэксплуатации. В последние годы появилось немало достойных С2 фреймворков...

Cмотреть видео

Cмотреть видео

HD 00:00:39

GroupIB: Group-IB представляет Threat Hunting Framework

Group-IB, международная компания, специализирующаяся на предотвращении кибератак, раскрыла результаты многолетней разработки собственных высокотехнологичных продуктов для исследования киберугроз и охоты за атакующими — Threat Hunting Frame...

Cмотреть видео

Cмотреть видео

HD 00:00:42

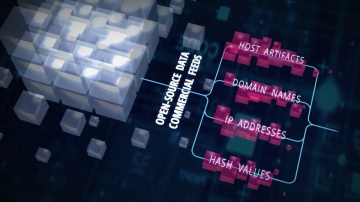

GroupIB: Group-IB представляет Threat Intelligence & Attribution

В рамках глобальной конференции CyberCrimeCon 2020 Group-IB, международная компания, специализирующаяся на предотвращении кибератак, представляет Threat Intelligence & Attribution — результат многолетней инновационной разработки собственных...

Cмотреть видео

Cмотреть видео

HD 00:02:13

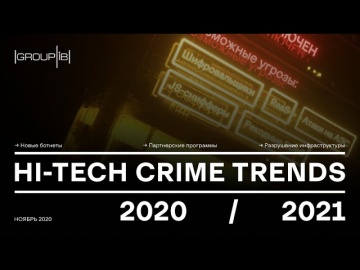

GroupIB: Отчет Group-IB Hi-Tech Crime Trends 2020–2021: зачем читать и кому он поможет в работе?

Главным событием первого дня конференции CyberCrimeCon 2020 стала презентация техническим директором Group-IB Дмитрием Волковым нового аналитического отчета Hi-Tech Crime Trends 2020–2021. Скачать полную версию отчета Hi-Tech Crime Trends 2...

Cмотреть видео

Cмотреть видео

HD 00:20:29

BIM: Дмитрий Милёхин Как девелоперы BIM-модель на стройку принесли - видео

Дмитрий Милёхин Как девелоперы BIM-модель на стройку принесли:00:00 Дмитрий Милёхин 00:29 Как девелоперы BIM-модель на стройку принесли 00:58 Компания Инград 01:38 Проектная библиотека 01:51 Библиотека семейств и материалов в Revit ...

Cмотреть видео

Cмотреть видео

HD 00:24:40

BIM: BIM & SECURITY Дмитрий Чубрик. Слаботочные системы в BIM: проблемы и решения - видео

Подпишитесь на канал - https://www.youtube.com/user/journalRUbezh BIM-моделирование в журнале RUБЕЖ - https://ru-bezh.ru/bimandsecurity-2020 Партнёры премии BIM&SECURITY #Rvi https://rvigroup.ru/techsupport/proektirovanie/bim/ #rubezh h...

Cмотреть видео

Cмотреть видео

HD 00:02:32

GroupIB: новая система для борьбы с мошенничеством и решение для защиты от ботов

Сегодня в рамках виртуальной презентации, Group-IB, международная компания, специализирующаяся на предотвращении кибератак, представила новую комплексную систему для борьбы с мошенничеством Fraud Hunting Platform. С ее помощью за первые 6 м...

Cмотреть видео

Cмотреть видео

HD 00:02:11

GroupIB: Group-IB будет бороться с финансовыми преступлениями

Group-IB, международная компания, специализирующаяся на предотвращении кибератак, открывает новое направление бизнеса, ориентированное на корпоративных клиентов, — расследование финансовых преступлений. Опыт и экспертиза одного из важ...

Cмотреть видео

Cмотреть видео

HD 00:01:56

GroupIB: Партнерский слет Group-IB 2020

Третий по счету партнерский слет Group-IB прошел в этом году в выездном формате в городе Калининград. На слете дистрибьюторы, интеграторы, и технологические партнеры ознакомились с продуктовыми новинками и перспективами технологического раз...

Cмотреть видео

Cмотреть видео

HD 00:01:25

GroupIB: Большая охота OldGremlin: операторы шифровальщика атакуют крупные компании и банки России

Group-IB, международная компания, специализирующаяся на предотвращении кибератак, зафиксировала успешную атаку преступной группы OldGremlin на российскую медицинскую компанию — злоумышленники полностью зашифровали ее корпоративную сет...

Cмотреть видео

Cмотреть видео

HD 01:05:04

АСУ ТП: Выбор УЗИП для слаботочных систем: телекоммуникации, автоматизация, безопасность. - видео

Рассматриваем процесс выбора УЗИП для самых популярных и массовых интерфейсов в системах связи, безопасности, автоматики и диспетчеризации. Проектировщики будут лучше ориентироваться в выборе устройств защиты для разработки ТЗ и проекта, а ...

Cмотреть видео

Cмотреть видео

HD 02:34:14

Secure IT Meetup || 16.09.2020 - видео

Онлайн-митап для специалистов в области информационной безопасности. 11:18 Богданов Александр, региональный представитель UserGate в СФО и УФО. Сетевая безопасность субъектов критической инфраструктуры. - Регуляторные драйверы - По...

Cмотреть видео

Cмотреть видео

HD 00:57:30

Информационная безопасность бизнеса: от осознания - к работающим механизмам

Крупномасштабные кибератаки наносят значительный экономический ущерб, сокращают время выпуска на рынок продуктов и услуг, снижают скорость внедрения инноваций, а также негативно сказываются на лояльности заказчиков и партнеров. И чем сложне...

Cмотреть видео

Cмотреть видео

HD 00:16:40

Разработка iot: Интернет вещей - 9 - BLUETOOTH КАНАЛ МЕЖДУ ДВУМЯ ESP32 - видео

Как получать данные по Bluetooth в коде в чистом виде без модулей-посредников? Платформа IDF позволяет сделать это быстро в пределах одного модуля ESP-32. В этом эфире я расскажу где взять и как построить примеры кода передачи данных по B...

Cмотреть видео

Cмотреть видео