Безопасность

218 роликов  Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных. Предотвращение утечки данных, DLP

Обеспечение информационной безопасности, борьба с киберпреступностью. ИТ-безопасность.

ДиалогНаука: «Практическая реализация требований по обработке и обеспечению безопасности -152ФЗ»

Компания «ДиалогНаука» провела очередной вебинар по вопросам реализации требований законодательства, предъявляемых при обработке и обеспечении безопасности персональных данных. Как обычно, основной упор сделан на практическую реализацию ук...

Cмотреть видео

Cмотреть видео

Код Безопасности: Использование аппаратного криптоускорителя в АПКШ Континент 3 9 для защиты канал

АПКШ «Континент» 3.7 - централизованный комплекс для защиты сетевой инфраструктуры и создания VPN-сетей с использованием алгоритмов ГОСТВебинар будет интересен специалистам по информационной безопасности в государственных и коммерческих орг...

Cмотреть видео

Cмотреть видео

Информзащита: Почему молодые специалисты в сфере ИБ выбирают «Информзащиту»?

Тихоступ Александр, младший консультант отдела консалтинга, в «Информзащите» уже почти год. В компанию он попал после успешного прохождения стажировки будучи еще студентом. Об «Информзащите» он услышал в университете, когда всех учащихся пр...

Cмотреть видео

Cмотреть видео

Layta: PERCo-IRP01 - Стойка-считыватель

3D-обзор стойки со встроенным считывателем карт IRP01 Ссылка на оборудование:

Cмотреть видео

Cмотреть видео

Efros Defence Operations: Отечественный многофункциональный комплекс по защите ИТ инфраструктуры

Отечественный многофункциональный комплекс по защите ИТ инфраструктурыСайт "Системного софта" - https://www.syssoft.ru/ Мы в Telegram - https://t.me/syssoftru Мы ВКонтакте - https://vk.com/syssoft

Cмотреть видео

Cмотреть видео

Код ИБ: Оценка состояния выполнения законодательства субъектом КИИ - видео Полосатый ИНФОБЕЗ

Оценка состояния выполнения законодательства субъектом КИИ Анна Христолюбова, Заместитель начальника Регионального центра взаимодействия с предприятиями ОПК, Отраслевой центр компетенций по ИБ в промышленности Минпромторга России____КОД ИБ...

Cмотреть видео

Cмотреть видео

Первый цифровой: Какой вирус страшнее ковида, или что вам нужно знать о хакерских атаках / Цифровая

Маска, перчатки и производственные совещания в Zoom – это те реалии, к которым нам очень не хочется привыкать. И мы все практически уверены, что рано или поздно «вот это вот все» закончится, и снова можно будет здороваться за руку и улыбать...

Cмотреть видео

Cмотреть видео

AntiMalware.ru: Евгений Кутумин Palo Alto Networks: как Palo Alto Networks справляется с Threat Hunt

Евгений Кутумин, ведущий консультант по информационной безопасности, Palo Alto Networks: • как Palo Alto Networks справляется с Threat Hunting без SOC • что нужно заказчику, чтобы начать пользоваться услугой MDR • откуда взять атрибуты ...

Cмотреть видео

Cмотреть видео

Разработка iot: Исследование IoT устройств с точки зрения веб безопасности / Никита Ступин / VolgaCT

Исследование IoT устройств с точки зрения веб безопасности Спикер: Никита Ступин, Huawei В этом докладе мы разберем как можно тестировать IoT устройства имея минимальное количество знаний о бинарных приложениях и железе. Мы начнем с б...

Cмотреть видео

Cмотреть видео

TerraLink global: Идентификация в СКУД по смартфону Hid Mobile Access - видео

В последнее время все больший интерес вызывает возможность использования смартфона для идентификации в системах контроля и управления доступом. Как это реализовать, используя решение HID Mobile Access? Какие преимущества, удобства и выгоды ...

Cмотреть видео

Cмотреть видео

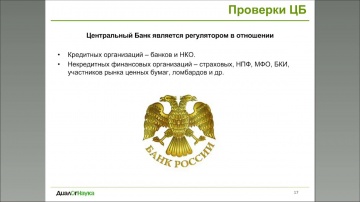

ДиалогНаука: ВЕБИНАР: ПОСТРОЕНИЕ СЗИ В СООТВЕТСТВИИ С ТРЕБОВАНИЯМИ ГОСТ Р 57580.1-2017. ОЦЕНКА СООТВ

В рамках вебинара рассмотрены следующие темы: - Выполнение требований нормативных документов Банка России. ГОСТ Р 57580.1-2017 как основной «инструмент» для определения требований к процессам и подсистемам защиты информации; - ГОСТ Р 57...

Cмотреть видео

Cмотреть видео

Layta: Индивидуальный дизайн камер видеонаблюдения My Activecam

Компания DSSL предлагает изготовить камеры видеонаблюдения по индивидуальному эскизу заказчика, кроме того специальное приложение позволит выбрать из готовых решений прибор с оригинальным дизайнерским исполнением.

Cмотреть видео

Cмотреть видео

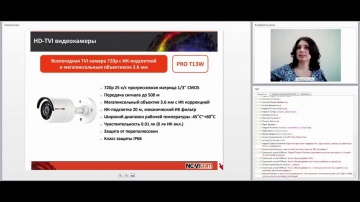

Layta: Вебинар 'HD TVI от NOVIcam"

Вебинар 'HD TVI от NOVIcam – эффективное решение для передачи аналогового видео 720p 1080p'

Cмотреть видео

Cмотреть видео

CryptoPro: Вебинар «Безопасные технологии электронной подписи» - вебинар

В программе вебинара: - Меры повышения безопасности использования электронной подписи; - Какие ключи могут храниться на устройствах Рутокен? Какой формат ключей ЭП наиболее универсален? - Самая защищенная линейка устройств Рутокен; ...

Cмотреть видео

Cмотреть видео

Код ИБ: Практика и тренды ИБ в текущих реалиях - видео Полосатый ИНФОБЕЗ

Практика и тренды ИБ в текущих реалиях Заур Мирхайдаров, Руководитель направления по работе с ключевыми заказчиками РБ, SoftMall#codeib КОД ИБ: семейство проектов, главная миссия которых — повышать зрелость бизнесов в вопросах информа...

Cмотреть видео

Cмотреть видео

Аладдин Р.Д.: Полная настройка Secret Disk Linux за 20 минут

Пошаговая инструкция по настройке Secret Disk Linux Узнать больше здесь - https://www.aladdin-rd.ru/catalog/sd-linux/secret_disk_linux/ Читайте об импортозамещении, современных продуктах и решениях для информационной безопасности, о разр...

Cмотреть видео

Cмотреть видео

АСУ ТП: Ханов Евгений, UserGate - Зачем межсетевые экраны в защите АСУ ТП - видео

IV «ИБ без границ», трек «Размывая границы», 13.10.2021

Cмотреть видео

Cмотреть видео

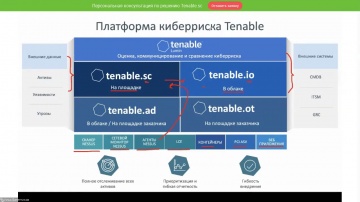

ДиалогНаука: Tenable.sc. Функционал системы управления уязвимостями корпортивного класса - вебинар

В рамках вебинара мы рассказываем о функционале системы управления уязвимостями Tenable.sc, новинках последних релизов и то, как компании строят процесс управления уязвимостями на основе решений Tenable.ПРОГРАММА: - Портфель решений Tenable...

Cмотреть видео

Cмотреть видео

Positive Technologies: Разбор кейсов киберполигона The Standoff - видео

The Standoff - это крупнейший киберполигон, на котором ведущие специалисты в области «нападения» (offensive) и «защиты» (defensive) борются друг с другом за ресурсы виртуальной копии нашего мира. Самыми интересными кейсами The Standoff и об...

Cмотреть видео

Cмотреть видео

Экспо-Линк: Бесплатный инструментарий компьютерного криминалиста

Бесплатный инструментарий компьютерного криминалиста. Константин Швецов. Руководитель группы менеджмента ИБ. ICL.

Cмотреть видео

Cмотреть видео

Актив: Вебинар «Рутокен VPN для безопасного удаленного доступа сотрудников»

Вебинар, посвящен технологиям и решениям, обеспечивающим безопасную удаленную работу сотрудников. Мы ответим на следующие вопросы: - от каких угроз защищает Рутокен VPN; - почему для VPN необходима двухфакторная аутентификация и как Руток...

Cмотреть видео

Cмотреть видео

Layta: ИП535-07е извещатель пожарный ручной взрывозащищенный

Извещатель пожарный ручной взрывозащищенный ИП535-07e от компании "Эридан" Предназначен для выдачи в шлейф пожарной сигнализации тревожного сообщения при выдергивании приводного элемента. Применяется на предприятиях химической, нефтегазодо...

Cмотреть видео

Cмотреть видео

Код Безопасности: зарубежная экспансия отечественных ИБ игроков

Экспертная программа «Код безопасности»: для чего отечественным компаниям из сферы информационной безопасности зарубежная экспансия? Как проводить ее без инвестиций? Как история разработки продуктов и особенности функционала помогают «Коду ...

Cмотреть видео

Cмотреть видео

Digital Security: Вебинар по безопасности Wi-Fi "Воздушная тревога".

1. Почему корпоративная беспроводная инфраструктура может оказаться слабым местом организации? 2. Атаки на сети Wi-Fi: типовые и неизвестные сценарии, последствия атак. Случаи из практики. 3. BYOD – зона повышенной опасности. ...

Cмотреть видео

Cмотреть видео

Код Безопасности: Отменят ли ГОСТ 28147-89? Что будут делать разработчики средств шифрования?

Вебинар будет интересен специалистам по информационной безопасности в государственных и коммерческих организациях на этапе выбора или внедрения средств защиты, а также партнерам компании «Код Безопасности». На вебинаре мы расскажем: -...

Cмотреть видео

Cмотреть видео

GroupIB: Graoup-IB Brand Protection - технологичная защита бренда в Интернете

Предотвращаем денежные и репутационные потери компаний от неправомерного использования бренда: онлайн-пиратства, интернет-мошенничества, распространения контрафакта. Узнайте, в безопасности лишь ваш бренд?

Cмотреть видео

Cмотреть видео

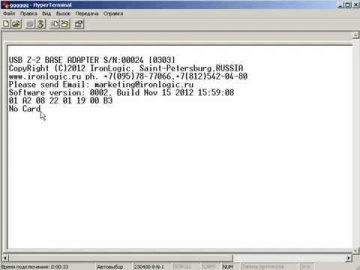

Layta: IronLogic Z-2 Base - Основные функции адаптера

Режим "Comport": основные функции, настройка формата вывода номера. Ссылка на оборудование:

Cмотреть видео

Cмотреть видео

JsonTV: Отечественная ИТ отрасль: Чему научились за последние три месяца кибершторма

«Будни ИТ в период кибершторма». Positive Hack Days — международный форум по практической безопасности, который проходит в Москве ежегодно начиная с 2011 года. Организатор — компания Positive Technologies.

Cмотреть видео

Cмотреть видео

АИВ: Лекция 2. «Защита пользовательских и корпоративных данных как приоритет гос-ва в цифровой эконо

О защите персональных данных слушатели курса «Основы цифровой экономики» уже знают много. Но это ещё не всё – в новой лекции поговорим об информационной безопасности в целом. Директор по направлению «Информационная безопасность» органи...

Cмотреть видео

Cмотреть видео