Безопасность

218 роликов  Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных. Предотвращение утечки данных, DLP

Обеспечение информационной безопасности, борьба с киберпреступностью. ИТ-безопасность.

Аладдин Р.Д.: "Работа ИБ-вендоров в условиях жёстких санкций" – выступление "Аладдин Р.Д." на пресс-

24 марта 2022 года компания "Аладдин Р.Д." приняла участие в пресс-конференции РУССОФТ "Российская IT-индустрия: влияние санкций и тенденции развития", где вместе с другими ведущими российскими софтверными компаниями обсудила тенденции разв...

Cмотреть видео

Cмотреть видео

ДиалогНаука: ВЕБИНАР: АВТОМАТИЗАЦИЯ ПЕНТЕСТА В КРУПНЫХ РАСПРЕДЕЛЕННЫХ СЕТЯХ

Тезисы: - Сложности тестирования защищенности в крупных распределенных сетях - Как может помочь автоматизация? - Особенности реализации автоматизированного пентеста в распределенной среде - Варианты архитектуры решения на основе реальных пр...

Cмотреть видео

Cмотреть видео

ДиалогНаука: ВЕБИНАР: 5 ШАГОВ К ПРАВИЛЬНОЙ БЕЗОПАСНОСТИ

На вебинаре мы рассмотрели, как безопаснику работать с тысячами инцидентов и ложных срабатываний от различных систем, а также как наши клиенты используют коробочное решение или настраивают платформу под свои задачи «с нуля» - опыт внедрений...

Cмотреть видео

Cмотреть видео

Актив: Работа с виртуальным считывателем Рутокен VCR - видео

Рутокен VCR (Virtual Card Reader) 3001 — это кардинально новый формат считывателя смарт-карт для бесконтактной электронной подписи на iPad. Вы сможете подписывать электронные документы на iPad с помощью смарт-карты или токена Рутокен ЭЦП 3....

Cмотреть видео

Cмотреть видео

СёрчИнформ: Зачем нужна SIEM-система и как управлять событиями ИБ - видео

ИТ-инфраструктура компании представляет собой сложный механизм. Большинство корпоративных систем являются источниками данных, а значит представляют особый интерес для злоумышленников. И не всегда в компании хватает ресурсов, чтобы отслежива...

Cмотреть видео

Cмотреть видео

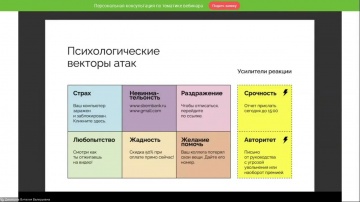

ДиалогНаука: ВЕБИНАР: ОТ ПОВЫШЕНИЯ ОСВЕДОМЛЕННОСТИ СОТРУДНИКОВ К ИНТЕРАКТИВНОЙ ТРЕНИРОВКЕ НАВЫКОВ БЕ

ТЕЗИСЫ: Как атаковали людей в 2021 году – ТОП-5 кейсов цифровых атак На что “ведутся” сотрудники – какие шаблоны имитированных атак лучше всего работали в 2021 году Как оценить уровень защищенности сотрудников за один час Как оценить урове...

Cмотреть видео

Cмотреть видео

Ростелеком - Солар: Вебинар Solar JSOC «Кто и как угрожает российским финансовым компаниям в киберпр

Сегодня финансовый сектор особенно интересен киберпреступникам. Основная цель атак – монетизация путем вывода средств со счетов. Как правило, периметр банков и других крупных финансовых организаций надежно защищен, но, несмотря на это, веро...

Cмотреть видео

Cмотреть видео

Код ИБ: 10 действий CISO в текущей ситуации - видео Полосатый ИНФОБЕЗ

Ландшафт средств ИБ, еще недавно казавшийся полностью понятным, начал меняться на глазах. Здесь и там случаются обвалы, оползни, почва трескается и уходит из-под ног. Обсудим с экспертами ток-шоу Код ИБ | Безопасная среда, что в текущей сит...

Cмотреть видео

Cмотреть видео

JsonTV: Необходимость экстренного отключения обновлений ПО для исключения блокировки устройств. ФСТЭ

«Информационная безопасность АСУ ТП КВО» Десятая юбилейная конференцияИД Connect 2–3 марта 2022 г. г. Москва. Кубарев Алексей Валентинович Заместитель начальника управления организации обеспечения безопасности критической информационной инф...

Cмотреть видео

Cмотреть видео

Layta: Определение длины очереди Macroscop

Многие крупные магазины и супермаркеты, сталкиваются с проблемой очередей. В такие моменты, покупатели вынуждены тратить много времени на ожидание свободной кассы, в магазине накаляется общая атмосфера, и продавцы и покупатели начинают нерв...

Cмотреть видео

Cмотреть видео

Код ИБ: РазговорыНЕпроИБ №49 с Евгением Бессоновым, Забота - видео Полосатый ИНФОБЕЗ

Гостем сорок девятого выпуска проекта #разговорыНЕпроИБ стал Евгений Бессонов, руководитель комитета по экономической безопасности и противодействия коррупции НОО "Опора России" и ООО "Забота"Приятного просмотра.

Cмотреть видео

Cмотреть видео

Код ИБ: Проблемы анализа данных систем информационной безопасности - видео Полосатый ИНФОБЕЗ

С Алексеем Семенычевым, техническим специалистом по ИБ, обсудим проблемы анализа данных систем информационной безопасностиО чём поговорим? - Больше половины компаний не анализируют данные по ИБ. - Большое разнообразие инструментов ИБ, проб...

Cмотреть видео

Cмотреть видео

JsonTV: Ограничения доступа к объектам информационной инфраструктуры с подключением удаленного досту

«Информационная безопасность АСУ ТП КВО» Десятая юбилейная конференция ИД Connect 2–3 марта 2022 г. г. Москва. Кубарев Алексей Валентинович Заместитель начальника управления организации обеспечения безопасности критической информационной ин...

Cмотреть видео

Cмотреть видео

DevOps: Павел Василевич. Всё через одно место. - видео

Собираем информацию по безопасности от разных инструментов DevSecOps.Разработка качественных продуктов и сервисов подразумевает обеспечение безопасности выпускаемой продукции. В современном мире DevSecOps существует множество технологий и и...

Cмотреть видео

Cмотреть видео

GroupIB: Group-IB представляет Threat Hunting Framework

Group-IB, международная компания, специализирующаяся на предотвращении кибератак, раскрыла результаты многолетней разработки собственных высокотехнологичных продуктов для исследования киберугроз и охоты за атакующими — Threat Hunting Frame...

Cмотреть видео

Cмотреть видео

Обеспечение информационной безопасности в госсекторе - видео

Александр Хонин, Руководитель отдела консалтинга и аудита, Группы Компаний Angara SecurityПочему важно защищать персональные данные и как определить уровень их защищенности? А как убедиться, что ваши ГИС не подвергнутся атаке злоумышленнико...

Cмотреть видео

Cмотреть видео

ДиалогНаука: Современные методы комлексной защиты хранилищ неструктурированных данных - видео

Хранилища неструктурированных данных (файловые сервера, NAS системы, почтовые сервера, контроллеры домена и др.) являются важной составляющий бизнес процессов любой компании. При этом наличие много терабайтных массивов информации влечет за ...

Cмотреть видео

Cмотреть видео

Экспо-Линк: Лаборатория Касперского на Код ИБ 2019 | Казань - видео

Читать подробнее о Коде ИБ в Казани | 2019 https://kazan.codeib.ru/ Узнать больше о Лаборатории Касперского https://www.kaspersky.ru Ренат Шафиков. Региональный представитель в ПФО, Лаборатория Касперского: «В продуктах «Лаборатории Касперс...

Cмотреть видео

Cмотреть видео

Аладдин Р.Д.: Вебинар "Защищённая СУБД Практика совместного использования Postgres Pro и Крипто БД"

Импортозамещение в России 25 ноября 2021 года прошёл совместный вебинар от компаний "Аладдин Р.Д." и Postgres Professional на тему "Защищённая СУБД. Практика совместного использования Postgres Pro и Крипто БД" На вебинаре спикеры обсуд...

Cмотреть видео

Cмотреть видео

Код ИБ: 10 последствий текущей ситуации для сферы ИБ - видео Полосатый ИНФОБЕЗ

Хаос и неопределенность последних дней вызвали множество вопросов, в том числе и с точки зрения информационной безопасности.Обсудим с гостями нашего ток-шоу Код ИБ | БЕЗОПАСНАЯ СРЕДА: - Что будет с отраслью? - Что делать тем, кто пользуется...

Cмотреть видео

Cмотреть видео

Код ИБ: 6 категорий сотрудников, которые продадут секреты вашей фирмы - видео Полосатый ИНФОБЕЗ

С Евгением Бессоновым, руководителем комитета по экономической безопасности и противодействию коррупции и экспертом бюро по защите прав предпринимателей и инвесторов, обсудим животрепещущую и всегда актуальную тему: 6 категорий сотрудников,...

Cмотреть видео

Cмотреть видео

Код ИБ: РазговорыНЕпроИБ №48 с Романом Ворониным, RuSIEM - видео Полосатый ИНФОБЕЗ

Гостем сорок восьмого выпуска проекта #разговорыНЕпроИБ стал Роман Воронин, генеральным директором, RuSIEMПриятного просмотра.

Cмотреть видео

Cмотреть видео

Softline: Microsoft для бизнеса – самые доступные решения для безопасной работы - видео

Почему подписки Microsoft 365 Business Premium – лучшее решение для небольших и средних компаний? Как и что можно защитить с помощью решений в составе Microsoft 365 Business Premium?Безопасность на всех уровнях – важный аспект в развитии ва...

Cмотреть видео

Cмотреть видео

Softline: Защита и управление информацией c помощью технологий Microsoft - видео

Ценность данных растет. Для каждой компании потеря конфиденциальных данных несет проблемы. На нашем вебкасте расскажем, как управлять, контролировать и защищать конфиденциальные данные. Рассмотрим и продемонстрируем, что предлагается для эт...

Cмотреть видео

Cмотреть видео

АСУ ТП: Встроенные средства кибербезопасности АСУ ТП - видео

#АСУТП #ВстроенныеСредстваКибербезопасности #AMLIVE Запись прямого эфира онлайн-конференции AM Live (https://www.anti-malware.ru), проходившей 16 февраля 2022 года и посвящённой средствам кибербезопасности систем АСУ ТП.0:00 — Интро ...

Cмотреть видео

Cмотреть видео

Экспо-Линк: UserGate – интернет-безопасность для корпоративных сетей любого масштаба

UserGate – интернет-безопасность для корпоративных сетей любого масштаба. Дарья Кургаева. Ведущий менеджер по работе с корпоративными клиентами. UserGate.Функциональность новой версии UserGate (VPN, реверс-прокси, 2FA и др.) Программно-аппа...

Cмотреть видео

Cмотреть видео

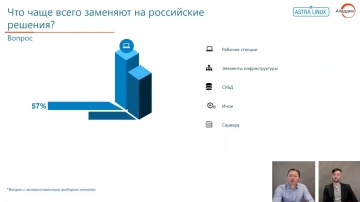

Аладдин Р.Д.: Вебинар "Защищённая рабочая станция на базе ОС Astra Linux и Secret Disk"

На вебинаре спикеры обсудили, как за последние годы изменилась повестка в сфере импортозамещения, какие проблемы существуют в этой области, рассказали, какие шаги предпринимаются "Аладдин Р.Д." и Astra Linux для их устранения, а также предс...

Cмотреть видео

Cмотреть видео

Код ИБ: Готовим ИБ-кадры со студенческой скамьи - видео Полосатый ИНФОБЕЗ

С Семёном Самохваловым, начальником отдела ИБ Газпром добыча, обсудим животрепещущую и всегда актуальную тему кадров. Назовём это так: Готовим кадры по ИБ со студенческой скамьи (про взаимодействие со студентами, взращивание кадров внутри)...

Cмотреть видео

Cмотреть видео

Код ИБ: 10 инструментов OSINT | Безопасная среда - видео Полосатый ИНФОБЕЗ

Умение пользоваться инструментами OSINT полезно в любой ситуации: и ТОПа к важным переговорам подготовить, собрав дополнительное "досье" о второй стороне переговоров, и инсайдера, который сливает информацию, найти.Обсудим с гостями нашего т...

Cмотреть видео

Cмотреть видео

Экспо-Линк: Светлана Марьясова о Код ИБ 2021 | Иркутск - видео

Код ИБ - экосистема проектов по информационной безопасности Развивайтесь вместе с Код ИБ - проектом для руководителей и специалистов по ИБ и ИТ. Узнавайте новое, общайтесь с коллегами, улучшайте ИБ на вашем предприятии, становитесь эксперто...

Cмотреть видео

Cмотреть видео