Безопасность

218 роликов  Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных. Предотвращение утечки данных, DLP

Обеспечение информационной безопасности, борьба с киберпреступностью. ИТ-безопасность.

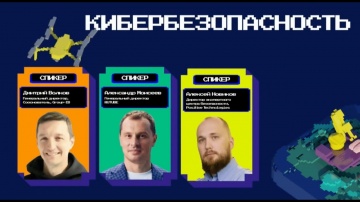

Код ИБ: Управление уязвимостями | Безопасная среда - видео Полосатый ИНФОБЕЗ

Доля атак, где злоумышленники эксплуатируют уязвимости ПО, неуклонно растет. Однако количество компаний, грамотно построивших процесс управления уязвимостями, крайне низко. Обсудим с гостями нашего ток-шоу Код ИБ | БЕЗОПАСНАЯ СРЕДА: - Какие...

Cмотреть видео

Cмотреть видео

АСУ ТП: Практика разработки и применения ОРД по обеспечению защиты КИИ применительно к АСУ ТП - виде

Михаил Богатырёв, главный менеджер отдела информационной безопасности АСУ ТП Управление информационной безопасности ООО ИК “СИБИНТЕК”Сегодня есть множество источников для получения рекомендуемого набора ОРД. Условно ОРД можно разделить на д...

Cмотреть видео

Cмотреть видео

GroupIB: Unified Risk Platform: Threat Intelligence от Group-IB в действии

Group-IB представляет Unified Risk Platform — единую платформу решений и сервисов для защиты от киберрисков, связанных с целевыми атаками, утечками данных, мошенничеством, фишингом, нелегальным использованием бренда. Любые цифровые ак...

Cмотреть видео

Cмотреть видео

СёрчИнформ: Дайджест обновлений SearchInform: весна 2022 - видео

Контроль сотрудников, работающих на технике Apple, удобное представление инцидентов в SOC R-Vision, детектирование попыток сфотографировать экран ПК и ручные метки классификации данных – представляем дайджест обновлений «СёрчИнформ». В это...

Cмотреть видео

Cмотреть видео

Информзащита: Эксперт Павел Коваленко рассказал, как отличить мошенника от соцработника

Главный вывод: нужно объяснять близким из группы риска (пожилым людям, детям), что не следует открывать дверь незнакомцам. Сначала незваный гость должен представиться, после чего можно позвонить в службу и спросить, работает ли у них э...

Cмотреть видео

Cмотреть видео

Экспо-Линк: Построение единой платформы защиты информации

Построение единой платформы защиты информации. Олег Бакшинский. Ведущий советник по вопросам ИБ. IBM.

Cмотреть видео

Cмотреть видео

Экспо-Линк: Как повысить осведомленность сотрудников о кибербезопасности

Как повысить осведомленность сотрудников о кибербезопасности? Ренат Шафиков. Региональный представитель в ПФО. Лаборатория Касперского.

Cмотреть видео

Cмотреть видео

СёрчИнформ: Современные угрозы для бизнеса. Радио «Серебряный Дождь» - видео

Председатель совета директоров «СёрчИнформ» Лев Матвеев и директор по безопасности НМЛК Сергей Матвеев обсудили современные угрозы для бизнеса в прямом эфире на радио «Серебряный Дождь». Читайте нас: Searchinform.ru https://searchinform...

Cмотреть видео

Cмотреть видео

Код ИБ: Управление рисками и комплаенсом в ИБ | Безопасная среда - видео Полосатый ИНФОБЕЗ

Защититься от всех существующих угроз невозможно, поэтому нужно учиться управлять рисками, чтобы понимать, защите каких ресурсов уделять максимум внимания.Обсудим с гостями нашего ток-шоу Код ИБ | БЕЗОПАСНАЯ СРЕДА: - Как выстроить процесс у...

Cмотреть видео

Cмотреть видео

СёрчИнформ: Что в голове у инсайдера? Психология утечки - видео

По статистике до 40% сотрудников до совершения инцидента никак себя не проявляют и не нарушают правила информационной безопасности. При этом 80% работников, совершивших инцидент, имеют личностные и поведенческие особенности. Эти черты можн...

Cмотреть видео

Cмотреть видео

SAST: Как обеспечить контроль безопасности ПО и выстроить процесс безопасной разработки

Как обеспечить контроль безопасности ПО и выстроить процесс безопасной разработки?На вебинаре мы обсудили, чем SAST-решения могут быть полезны для компаний, какие подходы надо использовать для внедрения практик безопасной разработки, провел...

Cмотреть видео

Cмотреть видео

СёрчИнформ: Глава «СёрчИнформ» Лев Матвеев на ПМЭФ-2022. Репортаж с бизнес-завтрака - видео

18 июня на XXV Петербургском международном экономическом форуме состоялся бизнес-завтрак на тему «ИТ-лидерство – альянс России и развивающегося мира». Глава «СёрчИнформ» Лев Матвеев рассказал о странах и рынках, которые по-прежнему заинтере...

Cмотреть видео

Cмотреть видео

Kaspersky Russia: Мобильный интерактивный квест [Dis]connected от «Лаборатории Касперского» - видео

«Лаборатория Касперского» представляет мобильный квест по кибербезопасности — [Dis]connected. Это совершенно новый формат корпоративного тренинга. Интерактивное приключение в жанре визуальной новеллы позволяет развить навыки кибербезо...

Cмотреть видео

Cмотреть видео

Kaspersky Russia: Взрослые и дети в интернете: цифровые привычки. Конференция, часть 4 - видео

Стоит ли ограничивать время на игры? Как понять зависимость ограничений от возраста? Какой полезный контент и ресурсы есть в интернете для детей? На эти и другие вопросы журналистов отвечают спикеры – Лариса Суркова (популярный психолог, бл...

Cмотреть видео

Cмотреть видео

Код ИБ: РазговорыНЕпроИБ: Николай Казанцев, НТФФ Полисан - видео Полосатый ИНФОБЕЗ

Гостем пятьдесят восьмого выпуска проекта #разговорыНЕпроИБ стал Николай Казанцев, начальник отдела ИБ НТФФ ПолисанПриятного просмотра.

Cмотреть видео

Cмотреть видео

Kaspersky Russia: Как определить местоположение ребенка с помощью Kaspersky Safe Kids - видео

В этом ролике мы покажем, как узнать в режиме реального времени, где находится Ваш ребенок, а также задать периметр на карте, в пределах которого ему следует быть в определенный период времени. Узнайте больше о функции геолокации Kaspersky ...

Cмотреть видео

Cмотреть видео

Информзащита: «Информзащита» в эфире «Радио России»: о влиянии крипты на кибератаки

Никита Панов, руководитель направления по компьютерной криминалистике «Информзащиты», в эфире «Радио России» прокомментировал снижение количества хакерских атак на российские организации.«Информзащита» в эфире «Радио России»

Cмотреть видео

Cмотреть видео

АСУ ТП: Вебинар Защищаем АСУ ТП от современных киберугроз - видео

Получить на почту (скачать) доклад (презентацию) спикеров в PDF и именной сертификат участника: https://infowatch-arma.syssoft.ru/Сайт "Системного софта" - https://www.syssoft.ru/Мы в Фейсбуке - https://www.facebook.com/Syssoftru/ Мы ВКонта...

Cмотреть видео

Cмотреть видео

SCADA: Как промышленным компаниям противостоять кибератакам - видео

Спикер: Михаил Самсонов, менеджер по продвижению продуктов, Positive Technologies

Cмотреть видео

Cмотреть видео

GroupIB: Group-IB Threat Intelligence: проактивный анализ киберугроз и предотвращение атак

Чтобы инфраструктура вашей организации не стала первым рубежом на пути атакующих, используйте Threat Intelligence от Group-IB для предотвращения угроз информационной безопасности. За счет широкого функционала и уникальной базы данных кибе...

Cмотреть видео

Cмотреть видео

JsonTV: Отечественная ИТ отрасль: Чему научились за последние три месяца кибершторма

«Будни ИТ в период кибершторма». Positive Hack Days — международный форум по практической безопасности, который проходит в Москве ежегодно начиная с 2011 года. Организатор — компания Positive Technologies.

Cмотреть видео

Cмотреть видео

GroupIB: Group-IB представляет новый отчет "АРМАДА CONTI. КАМПАНИЯ ARMATTACK"

Group-IB выпускает отчет "АРМАДА CONTI. КАМПАНИЯ ARMATTACK", посвященный одной из самых опасных групп вымогателей. За два года у Conti набралось более 850 жертв — среди них корпорации, госведомства и даже целое государство. В этом видео Ива...

Cмотреть видео

Cмотреть видео

Anti-Malware.ru: Наиболее зрелые российские средства сетевой безопасности - видео

Запись прямого эфира онлайн-конференции AM Live (https://www.anti-malware.ru), проходившей 29 июня 2022 года и посвящённой наиболее зрелым российским средствам сетевой безопасности.Модератор:

Cмотреть видео

Cмотреть видео

JsonTV: ИБКВО2021. Евгений Белов. ФУМО СПО ИБ

Новые образовательные и профессиональные стандарты для кадрового обеспечения информационной безопасности Российской Федерации – Белов Евгений Борисович, заместитель председателя Федерального учебно-методического объединения в системе высшег...

Cмотреть видео

Cмотреть видео

Информзащита: Эксперт «Информзащиты» на «Радио России»

Павел Коваленко, директор центра противодействия мошенничеству «Информзащиты», рассказал о телефонном мошенничестве в эфире «Радио России».Как отметил эксперт, схемы злоумышленников практически не изменились. Они традиционно представляются ...

Cмотреть видео

Cмотреть видео

GroupIB: CEO Group-IB Дмитрий Волков на сессии Startup Village 2022

CEO Group-IB Дмитрий Волков принял участие в пленарной сессии Startup Village 2022 "Rethinking Innovation. Государство, рынки и общество во времена потрясений". Видео взято с официального канала Skolkovo Forum: Наши соцсети: Telegram: Twit...

Cмотреть видео

Cмотреть видео

Аладдин Р.Д.: Практический опыт использования продуктов JMS и JAS в сложных информационных инфрастру

На вебинаре представлены распространённые модели применения и интеграции продуктов JMS и JAS в сложных информационных инфраструктурах. Ведущие продемонстрировали примеры работы с продуктами на действующих стендах. Рассмотрены следующие тем...

Cмотреть видео

Cмотреть видео

Задача сбора событий информационной безопасности с оборудования ПТК АСУТП

Устич Наталия Владимировна, Руководитель направления по информационной безопасности АСУ ТП, ПАО «Интер РАО». Десятая юбилейная конференция «Информационная безопасность автоматизированных систем управления технологическими процессами крит...

Cмотреть видео

Cмотреть видео

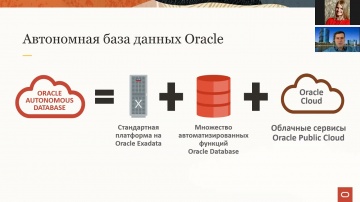

ЦОД: Серия вебинаров по Oracle Autonomous Services - Autonomous Data Guard.Автоматическая защита

Докладчик - Андрей Забелин, Ведущий консультант Oracle

Cмотреть видео

Cмотреть видео

КРОК: Биометрические системы: ожидания рынка, влияние пандемии, особенности внедрения

Выступление руководителя направления систем безопасности КРОК Артема Романова на Securika 2020.

Cмотреть видео

Cмотреть видео

![Kaspersky Russia: Мобильный интерактивный квест [Dis]connected от «Лаборатории Касперского» - видео](https://12n.ru/upload/video/images/small/e0/35/e035a488ecb905b2f42dec1f7faecfcf.jpg)