Безопасность

218 роликов  Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных. Предотвращение утечки данных, DLP

Обеспечение информационной безопасности, борьба с киберпреступностью. ИТ-безопасность.

ДиалогНаука: Управление рисками ИБ - центральный процесс для для любого подразделения ИБ - вебинар

Управление рисками ИБ - центральный процесс для для любого подразделения ИБ. Как инновационные технологии в области автоматизации пентеста позволяют оценить и повысить эффективность этого процесса?ПРОГРАММА:- Типовой процесс управления риск...

Cмотреть видео

Cмотреть видео

Экспо-Линк: Руслан Никифоров о Код ИБ 2021 | Иркутск - видео

Читать подробнее о Коде ИБ в Иркутск: https://irkutsk.codeib.ru/

Cмотреть видео

Cмотреть видео

Экспо-Линк: Светлана Марьясова о Код ИБ 2021 | Иркутск - видео

Код ИБ - экосистема проектов по информационной безопасности Развивайтесь вместе с Код ИБ - проектом для руководителей и специалистов по ИБ и ИТ. Узнавайте новое, общайтесь с коллегами, улучшайте ИБ на вашем предприятии, становитесь эксперто...

Cмотреть видео

Cмотреть видео

Анна ЖАРОВА (Губкинский университет): Правовые аспекты сертификации SCADA-технологий для ИБ |

Как российское законодательство регулирует работу промышленных систем диспетчерского контроля и сбора данных (SCADA) — в докладе представителя Губкинского университета на форуме «Кибербезопасность — Наши дни».На тематической сес...

Cмотреть видео

Cмотреть видео

АСУ ТП: Защита информации в АСУ ТП. Безопасность критической информационной инфраструктуры - видео

Системы кибербезопасности. Средства защиты АСУ ТП и защищенные платформы. Практика реализации ФЗ-187 и лучшие практики по обеспечению безопасности значимых объектов критической информационной инфраструктуры. Перспективы импортозамещения.0...

Cмотреть видео

Cмотреть видео

Актив: Вебинар «Тренды на российском рынке лицензирования ПО» - видео

На вебинаре рассмотрены следующие вопросы:- Как повлияла пандемия на рынок ПО в 2020 году? - Каковы основные тренды в области лицензирования ПО на ближайшее время? - Какие нововведения планирует представить Guardant своим клиентам в 2021 го...

Cмотреть видео

Cмотреть видео

iot: Кибериммунный интернет вещей: настоящее будущее - видео

Интернет вещей — это сложные футуристические системы, которые уже сегодня помогают бизнесу, государству и людям. Как позаботиться о его кибербезопасности?На онлайн-конференции SmartGoPro «IoT Экосистемы и Технологии» Марат Нуриев, мен...

Cмотреть видео

Cмотреть видео

ДиалогНаука: Вебинар: Что нового в MaxPatrol SIEM - видео

В феврале вышла новая версия системы выявления инцидентов MaxPatrol SIEM. В MaxPatrol SIEM 6.1 пользователи могут создавать дашборды с любым количеством виджетов, делиться дашбордами с коллегами, контролировать актуальность данных об IT-акт...

Cмотреть видео

Cмотреть видео

Информзащита: Современные угрозы и способы борьбы с ними с помощью продуктов и сервисов Microsoft

Запись онлайн конференции "Современные угрозы и способы борьбы с ними с помощью продуктов и сервисов Microsoft".Программа мероприятия ----- 1. Выявление и закрытие уязвимостей в MS Exchange Server, Артем Синицын - Microsoft 2. Защита инфрас...

Cмотреть видео

Cмотреть видео

Новая методика ФСТЭК. Как теперь моделировать угрозы ИБ? - видео

Вебинар по самой обсуждаемой теме весны 2021! Эксперты рассказывают про изменения в подходе к моделированию ИБ-угроз согласно новой методике ФСТЭК: • как новая методика ФСТЭК повлияет на управление угрозами в компаниях • как теперь правиль...

Cмотреть видео

Cмотреть видео

BIS TV: Алексей Новиков (Positive Technologies): «Внутренний SOC всегда будет эффективнее MSSP» -вид

Интервью с экспертом PT Expert Security Center за кулисами SOC-Форума Live — о том, как выстраивать киберзащиту в пандемию и как выбрать правильную стратегию ИБ.За кулисами телестудии SOC-Форума Live директор экспертного центра безопа...

Cмотреть видео

Cмотреть видео

СёрчИнформ: Вебинар «Блокировать нельзя разрешить: безопасность файловой системы» - видео

Блокировать нельзя разрешить: безопасность файловой системы:Тайм-коды:00:56 Что такое DCAP 06:04 Какие проблемы решает DCAP 06:52 Почему важно навести порядок в файловой системе 09:15 Какие инструменты можно использовать для обеспечения без...

Cмотреть видео

Cмотреть видео

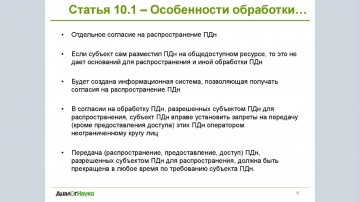

ДиалогНаука: Вебинар: о правоприменительной практике по тематике персональных данных

На традиционном вебинаре, проводимом компанией «ДиалогНаука», мы поговорим о правоприменительной практике по тематике персональных данных.Программа: - Изменения в 152-ФЗ – ограничение обработки персональных данных, разрешенных для распрост...

Cмотреть видео

Cмотреть видео

Кибербезопасность в новых реалиях: угрозы и инструменты защиты - видео

В рамках вебинара мы разбираем следующие темы:- Четыре столпа безопасности – что поменялось в 2021 году? - Инструменты AI для защиты от современных угроз и масштабных атак. - SolarBurst и Hafnium – масштабные угрозы на основные бизнес-проце...

Cмотреть видео

Cмотреть видео

SCADA: Алексей ВЛАСЕНКО (ИнфоТеКС): Криптографические СЗИ для промышленных систем | BIS TV - видео

Какие средства криптографической защиты информации помогут выстроить киберзащиту предприятия, на форуме «Кибербезопасность — Наши дни» рассказал эксперт компании-разработчика ИБ-решений. Руководитель направления развития продуктов АО ...

Cмотреть видео

Cмотреть видео

JsonTV: ИБКВО2021. Василий Севостьянов. ООО «Доктор Веб»

Совместное решение Dr.Web и DATAPK для защиты объектов КИИ – Василий Севостьянов, начальник отдела технического сопровождения продаж ООО «Доктор Веб».17–18 марта в Москве состоялась IX конференция «Информационная безопасность АСУ ТП критиче...

Cмотреть видео

Cмотреть видео

JsonTV: ИБКВО2021. Виктор Гаврилов. ФИЦ ИУ РАН - Информационная безопасность АСУ ТП

Вступительное слово ведущего – Гаврилов Виктор Евдокимович, главный научный сотрудник, Федеральный исследовательский центр Информатика и управление Российской академии наук.17–18 марта в Москве состоялась IX конференция «Информационная безо...

Cмотреть видео

Cмотреть видео

JsonTV: ИБКВО2021. Георгий Петросюк. НИЦ «Институт имени Н.Е. Жуковского»

Конфиденциальность – отсутствующий элемент современной ИТ-инфраструктуры – Петросюк Георгий Георгиевич, директор департамента информационных технологий НИЦ «Институт имени Н.Е. Жуковского».17–18 марта в Москве состоялась IX конференция «Инф...

Cмотреть видео

Cмотреть видео

JsonTV: ИБКВО2021. Владислав Воеводин. Московский институт электронной техники

О страховании информационных рисков АСУ ТП – Воеводин Владислав Александрович, доцент кафедры «Информационная безопасность» Московский институт электронной техники.17–18 марта в Москве состоялась IX конференция «Информационная безопасность ...

Cмотреть видео

Cмотреть видео

JsonTV: ИБКВО2021. Борис Безродный. Центр кибербезопасности АО «НИИАС»

Компьютерные атаки, направленные на нарушение штатного функционирования систем железнодорожной автоматики – Безродный Борис Федорович, доктор технических наук, профессор, заместитель руководителя Центра кибербезопасности АО «НИИАС».17–18 ма...

Cмотреть видео

Cмотреть видео

JsonTV: ИБКВО2021. Евгений Белов. ФУМО СПО ИБ

Новые образовательные и профессиональные стандарты для кадрового обеспечения информационной безопасности Российской Федерации – Белов Евгений Борисович, заместитель председателя Федерального учебно-методического объединения в системе высшег...

Cмотреть видео

Cмотреть видео

AntiMalware.ru: Евгений Кутумин Palo Alto Networks: как Palo Alto Networks справляется с Threat Hunt

Евгений Кутумин, ведущий консультант по информационной безопасности, Palo Alto Networks: • как Palo Alto Networks справляется с Threat Hunting без SOC • что нужно заказчику, чтобы начать пользоваться услугой MDR • откуда взять атрибуты ...

Cмотреть видео

Cмотреть видео

Как заработать на кибербезопасности с Positive Technologies?

У нас в гостях мощная быстро растущая и очень прибыльная компания Positive Technologies, которая продает решения кибербезопасности корпоративным клиентам в России и за рубежом. У компании уже торгуются облигации на Мосбирже и ходят слухи, ч...

Cмотреть видео

Cмотреть видео

ДиалогНаука: вебинар ДВУХФАКТОРНАЯ АУТЕНТИФИКАЦИЯ НОВОГО ПОКОЛЕНИЯ - видео

Сегодня кража учетных записей (УЗ) является наиболее распространенным вектором нацеленных атак. Основным способом защиты УЗ в корпоративных сетях и облачных средах является двух- и многофакторная аутентификация (МФА).ПРОГРАММА: - Ландшафт к...

Cмотреть видео

Cмотреть видео

Обзор Kaspersky IoT Secure Gateway на базе KasperskyOS. 25.06.2020 - видео

Приглашаем вас посмотреть вебинар «Интернет угроз: Обзор нового продукта Kaspersky IoT Secure Gateway (β) на базе KasperskyOS». Он будет интересен тем, кто уже применяет системы интернета вещей в бизнесе или только думает об этом. Мы предл...

Cмотреть видео

Cмотреть видео

Алексей Новиков, Positive Technologies: о роли Threat Hunting, инструментах и поиске сотрудников

Алексей Новиков, директор экспертного центра безопасности Positive Technologies:• какова роль направления Threat Hunting у Positive Technologies • позиция Positive Technologies: должен быть аутсорсинг или всё должно происходить внутри ком...

Cмотреть видео

Cмотреть видео

ITV: трансляция IP Форума в Санкт-Петербурге 18 марта 2021

РЕГИОНАЛЬНЫЙ ФОРУМ ДЛЯ КОМПАНИЙ РЫНКА БЕЗОПАСНОСТИ.ПРОГРАММА МЕРОПРИЯТИЯ: 03:29 - ПРИВЕТСТВЕННОЕ СЛОВО ITV GROUP10:46 - AXXONONE - ЕДИНАЯ ПЛАТФОРМА БЕЗОПАСНОСТИ Спикер: Мурат Алтуев, Founder ITV 58:56 - ASСEND КАК КЛЮЧ К ПОВСЕМЕСТНОМУ ИНТЕЛ...

Cмотреть видео

Cмотреть видео

DevOps: Пентесты: что это такое и зачем они нужны каждой компании — митап Университета Иннополис - в

Посмотри видео и узнай, что такое пентесты и зачем они нужны.Регистрируйся на crash-курс по информационной безопасности по ссылке ниже, старт уже 22 марта: http://j.mp/3lqj7m9Никита Мохнаткин, спикер данного вебинара, опытный IT-специалист ...

Cмотреть видео

Cмотреть видео

SoftwareONE: Полноценная защита данных в Microsoft Office 365 на базе Commvault - видео

На вебинаре мы рассказываем про: - защиту Exchange, OneDrive, SharePoint и Teams; - встроенное шифрование, дедупликацию, сжатие; - поиск по Office 365 и другим данным; - резервное копирование на ваш выбор: в Microsoft Az...

Cмотреть видео

Cмотреть видео

Цифровизация: Александр АНОСОВ (Ростелеком-Солар): Кибербезопасность и цифровизация — Враги или друз

Можно ли добиться информационной безопасности при цифровизации предприятия, не потеряв эффективность бизнес-процессов? Узнайте в докладе на форуме «Кибербезопасность — Наши дни».Александр Аносов, менеджер по развитию бизнеса Кибербезо...

Cмотреть видео

Cмотреть видео