Безопасность

218 роликов  Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных. Предотвращение утечки данных, DLP

Обеспечение информационной безопасности, борьба с киберпреступностью. ИТ-безопасность.

Аладдин Р.Д.: Безопасная установка и обновление программного обеспечения в Astra Linux на примере S

Запись совместного вебинара "Аладдин Р.Д." и ГК "Астра". Он состоялся 17 ноября 2022 г. и был посвящен практике безопасной установки и обновления программного обеспечения в ОС Astra Linux на примере Secret Disk. Ссылка на презентацию к веб...

Cмотреть видео

Cмотреть видео

Softline: Вебинар "Выявление и реагирование на угрозы кибербезопасности с помощью Azure Sentinel" -

Вебинар "Выявление и реагирование на угрозы кибербезопасности с помощью Azure Sentinel" 16.09.2021 Azure Sentinel – это облачная платформа, предназначенная для управления событиями информационной безопасности (SIEM), а также для автоматизац...

Cмотреть видео

Cмотреть видео

IBS: Кибербезопасность – цифровой иммунитет рынка

Игорь Ведёхин, заместитель генерального директора в , выступил на форуме FINOPOLIS 2018, где рассказал о том, почему информационная безопасность сейчас – это цифровая гигиена, и почему она должна бесшовно встраиваться при создании крупных И...

Cмотреть видео

Cмотреть видео

Информзащита: «Информзащита» провела аудит информационной безопасности в «Зетта Страхование»

«Информзащита» выполнила проект по комплексному аудиту информационной безопасности в компании «Зетта Страхование». Зрело оценивая текущую ситуацию в стране и мире, связанную с ежедневно возрастающим количеством угроз взлома корпоративных си...

Cмотреть видео

Cмотреть видео

Layta: Конфигурирование Рубеж МРК-30

Пример конфигурирования модуля радио канального МРК-30 на основе ППКОП "Рубеж-2ОП". Ссылка на оборудование:

Cмотреть видео

Cмотреть видео

Check Point: Helvetia Insurance : vSEC for NSXの導入事例

スイスで3番目に大きな保険会社Helvetia InsuranceのvSEC for NSXの導入事例です。保険とは信頼の上に成り立つビジネスなので、お客様の満足度は特に重要であり、セキュリティ対策に求めらるレベルも非常に高いです。ハイレベルなニーズに応えたのがチェック・ポイントのvSEC for NSXでした。

Cмотреть видео

Cмотреть видео

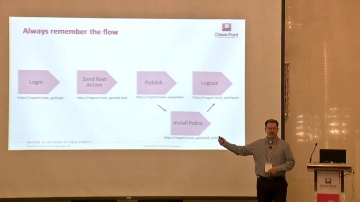

Check Point: Automating the Rulebase

From beginning to scripting, learn how to get started and automate common tasks in the rule base using R80.10 and common scripting/orchestration tools. Get the tools needed and learn some orchestration tips from 's automation experts

Cмотреть видео

Cмотреть видео

АСУ ТП: Зачем нужен SOC для АСУ ТП? - видео

На вебинаре рассмотрены следующие вопросы: 1. Зачем нужен мониторинг АСУ ТП? 2. Какие сложности возникают со стандартными SecOps в АСУ ТП? 3. Какие действия владельцу АСУ ТП выполнять самостоятельно? 4. Какие ограничения в мониторинге АСУ ...

Cмотреть видео

Cмотреть видео

Check Point: IoT & Industrial Cyber Attacks - Myth or Reality?

There is a lot of hype around how IoT will be able to change our lives, make us smarter, more efficient and more connected than ever. On the other end some site the potential danger this revolution will bring assuming IoT will not be arch...

Cмотреть видео

Cмотреть видео

Скрипты автоматизации

Видео-обзор функционала «Скрипты автоматизации» платформы R-Vision.Возможность удаленного выполнения скриптов для сбора данных или выполнения определенных действий на оборудовании. В рамках пакета обновлений в системе уже представлено неско...

Cмотреть видео

Cмотреть видео

СёрчИнформ: ИБ со Львом Матвеевым. Павел Андрианов, Национальный расчетный депозитарий - видео

Какую информацию защищает Национальный расчетный депозитарий? Кто и почему заинтересован в информации из НРД? Как сотрудников сделать единомышленниками ИБ-специалистов? Рассказывает Павел Андрианов, директор по информационным технологиям На...

Cмотреть видео

Cмотреть видео

Аладдин Р.Д.: Практический опыт использования продуктов JMS и JAS в сложных информационных инфрастру

На вебинаре представлены распространённые модели применения и интеграции продуктов JMS и JAS в сложных информационных инфраструктурах. Ведущие продемонстрировали примеры работы с продуктами на действующих стендах. Рассмотрены следующие тем...

Cмотреть видео

Cмотреть видео

Код Безопасности: Построение VPN-соединений между защищаемыми сетями Континент 4

Записывайтесь на тестирование на

Cмотреть видео

Cмотреть видео

Актив: Вебинар «Переход на новые ГОСТы 2012 года»

26 апреля 2018 года состоялся вебинар, на котором обсуждались особенности перехода на новые стандарты электронной подписи, обязательные к применению после 1 января 2019 года. Сегодня перед организациями стоит задача по внедрению программн...

Cмотреть видео

Cмотреть видео

Check Point: Software - 20 Years of Innovation

An overview in pictures of key milestones in 's 20 year history

Cмотреть видео

Cмотреть видео

Код Безопасности: Лайтборд-обзор новых устройств в АПКШ "Континент" 3.9

Подробнее о продукте АПКШ "Континент" 3.9 - https://www.securitycode.ru/products/apksh_kontinent/

Cмотреть видео

Cмотреть видео

GroupIB: На Joker's Stash выложили 1,3 миллиона записей данных банковских карт

Вчера, 28 октября, эксперты Threat Intelligence Group-IB обнаружили на андеграундном форуме Joker's Stash огромную базу, содержащую более 1,3 миллиона записей с данными кредитных и дебетовых карт. Более 98% из них принадлежат клиентам ин...

Cмотреть видео

Cмотреть видео

Искусственный интеллект в ИБ для защиты и нападения

В новом выпуске AM Talk Александр Кузнецов, руководитель группы архитектуры JSOC ГК "СОЛАР", рассказывает о роли искусственного интеллекта (ИИ) в информационной безопасности.Вы узнаете:- Что такое ИИ и почему его использование в ИБ актуальн...

Cмотреть видео

Cмотреть видео

17 способов проникновения во внутреннюю сеть компании

Несмотря на ставшие публичными инциденты о взломах различных организаций, многие компании до сих пор полагаются на защиту периметра, продолжают устанавливать NGFW, IPS и другие средства защиты. Но злоумышленники продолжают проникать во в...

Cмотреть видео

Cмотреть видео

СёрчИнформ: Глава «СёрчИнформ» Лев Матвеев на ПМЭФ-2022. Репортаж с бизнес-завтрака - видео

18 июня на XXV Петербургском международном экономическом форуме состоялся бизнес-завтрак на тему «ИТ-лидерство – альянс России и развивающегося мира». Глава «СёрчИнформ» Лев Матвеев рассказал о странах и рынках, которые по-прежнему заинтере...

Cмотреть видео

Cмотреть видео

Слово эксперту: Артём Садовский, менеджер управления информационной безопасности «Северстали» - виде

«Слово эксперту»: Артём Садовский, менеджер управления информационной безопасности «Северстали»Под DLP-системами обычно подразумевают программные продукты, защищающие организации от утечек конфиденциальной информации. DLP расшифровыва...

Cмотреть видео

Cмотреть видео

Код Безопасности: Trusted Access Technologies – Security you can trust

Trusted Access Technologies is an independent cyber security solutions developer for enterprises and government agencies. You will learn the essence of our approach to information security, its advantages over traditional methods, as well a...

Cмотреть видео

Cмотреть видео

Код Безопасности: Защита жизненного цикла данных с помощью Secret Net Studio

Компания «Код Безопасности» основана в 2008 году и ведет свою деятельность на основании девяти лицензий ФСТЭК России, ФСБ России и Министерства обороны Российской Федерации. Российский разработчик программных и аппаратных средств защиты ...

Cмотреть видео

Cмотреть видео

Код Безопасности: Диагностика и устранение неполадок в Secret Net 7

Secret Net - сертифицированное средство защиты информации от несанкционированного доступа для операционных систем семейства MS Windows В ходе онлайн-семинара эксперт ответит на следующие вопросы: - Как снизить риск появления ошибок Secre...

Cмотреть видео

Cмотреть видео

Актив: Вебинар «Рутокен: понятный, безопасный, надежный»

Вебинар посвящен продуктам и решениям в области аутентификации, защиты информации и электронной подписи под брендом «Рутокен».

Cмотреть видео

Cмотреть видео

Layta: D-Link DCS-933L - IP-камера видеонаблюдения миниатюрная беспроводная

Обзор камеры D-Link DCS-933L . Ссылка на камеру:

Cмотреть видео

Cмотреть видео

Обзор обновления R-Vision: Compliance Manager 1.3

Обзор обновления R-Vision: Compliance Manager 1.3

Cмотреть видео

Cмотреть видео

Всеслав Соленик (R-Vision): Эволюция SOAR. Автоматизация ИБ вчера, сегодня и завтра | BIS TV

На SOC-Форуме 2019 эксперт компании R-Vision рассказывает, почему переход Центров мониторинга на автоматизацию неизбежен, и как он помогает решить проблемы выгорания и текучки кадров ИБ. На сессии SOC-Форума 2019, посвящённой применени...

Cмотреть видео

Cмотреть видео