Безопасность

218 роликов  Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных. Предотвращение утечки данных, DLP

Обеспечение информационной безопасности, борьба с киберпреступностью. ИТ-безопасность.

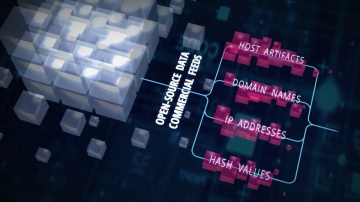

GroupIB: Group-IB представляет Threat Intelligence & Attribution

В рамках глобальной конференции CyberCrimeCon 2020 Group-IB, международная компания, специализирующаяся на предотвращении кибератак, представляет Threat Intelligence & Attribution — результат многолетней инновационной разработки собственных...

Cмотреть видео

Cмотреть видео

Код Безопасности: Как это было. Бэкстейдж масштабной онлайн-конференции Код Безопасности в эфире

Компания «Код Безопасности» основана в 2008 году и ведет свою деятельность на основании девяти лицензий ФСТЭК России, ФСБ России и Министерства обороны Российской Федерации. Российский разработчик программных и аппаратных средств защит...

Cмотреть видео

Cмотреть видео

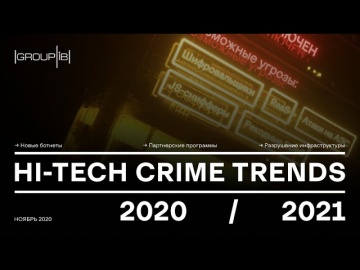

GroupIB: Отчет Group-IB Hi-Tech Crime Trends 2020–2021: зачем читать и кому он поможет в работе?

Главным событием первого дня конференции CyberCrimeCon 2020 стала презентация техническим директором Group-IB Дмитрием Волковым нового аналитического отчета Hi-Tech Crime Trends 2020–2021. Скачать полную версию отчета Hi-Tech Crime Trends 2...

Cмотреть видео

Cмотреть видео

Ассоциация Интернета Вещей: РГ Промышленный Интернет Вещей 24.11.2020 - видео

РГ Промышленный Интернет Вещей 24.11.2020

Cмотреть видео

Cмотреть видео

ДиалогНаука: ВЕБИНАР: НОВОСТИ ИЗ МИРА APT. ЧТО НОВОГО ПРЕДЛАГАЮТ РАЗРАБОТЧИКИ ANTI-APT РЕШЕНИЙ?

Вебинар посвящён тематике целенаправленных атак (APT) и обзору рынка решений Anti-APT. ПРОГРАММА: - Введение (обзор проблемы); - Архитектура APT-атак; - Статистика APT-атак в России и мире; - Обзор рынка решений Anti-APT; - Обзор ...

Cмотреть видео

Cмотреть видео

Актив: Вебинар «Рутокен М2М: будущее под защитой» - видео

В рамках вебинара мы расскажем об устройствах Рутокен М2М, которые можно использовать для защиты информационных систем от атак различного рода. В основе решений лежит отечественная криптография ГОСТ. Вы узнаете: - каковы текущие тренды от...

Cмотреть видео

Cмотреть видео

АСУ ТП: Информационная безопасность АСУ ТП - видео

Василий Шауро, руководитель направления стратегического маркетинга ООО «Эмерсон», в своем докладе рассказывает о том, как выглядит безопасность АСУ ТП со стороны вендора, а также об основных процедурах, технических и программных средствах з...

Cмотреть видео

Cмотреть видео

Angara Technologies Group: кто ты, аналитик SOC?

В ИТ и ИБ мы часто увлекаемся технологиями и забываем о том, что именно команды добиваются успеха или терпят неудачи. Сегодня мы говорим о новой формирующейся профессиональной «касте» в ИБ – аналитиках SOC. Несмотря на высокую востребованно...

Cмотреть видео

Cмотреть видео

DLP: Реализация контроля удаленного доступа администраторов к элементам инфраструктуры. Интеграция с

При переходе на удаленный режим работы многие организации сталкиваются со сложностями и ограничениями удаленного доступа. В связи с этим, организации встают перед такими задачами, как снижение простоя за счет оперативного обслуживания, сниж...

Cмотреть видео

Cмотреть видео

Актив: Дуальная смарт-карта Рутокен ЭЦП 3.0 NFC

Мы представляем вашему вниманию новое устройство Рутокен - это дуальная смарт-карта Рутокен ЭЦП 3.0 NFC. Принципиально новое полнофункциональное СКЗИ и средство электронной подписи для мобильных устройств. В этом ролике мы хотим п...

Cмотреть видео

Cмотреть видео

АСУ ТП: InfoWatch ARMA. Отечественная система для эшелонированной защиты АСУ ТП - видео

На вебинаре мы рассказали о новом комплексе для кибербезопасности АСУ ТП и о нашем подходе к созданию эшелонированных систем защиты. Как защищать информацию в промышленных сетях, рабочие станции и сервера SCADA, автоматически реагирова...

Cмотреть видео

Cмотреть видео

АСУ ТП: Василий Шауро (Emerson): «Нельзя экономить на защите АСУ ТП» | BIS TV - видео

Почему вопросы кибербезопасности невозможно решить только организационными мерами, и как относятся к ИБ в «нефтехимии» — объясняет представитель компании-поставщика решений и промышленного оборудования. Руководитель направления страт...

Cмотреть видео

Cмотреть видео

АСУ ТП: Обеспечение информационной и компьютерной безопасности АСУ ТП АЭС - видео

Константин Сахаров, руководитель управления информационной и компьютерной безопасности АСУ ТП АО «Русатом автоматизированные системы управления», затрагивает в своем докладе следующие темы: · применяемая терминология на различных зарубежны...

Cмотреть видео

Cмотреть видео

СёрчИнформ: Кибербезопасность новые виды угроз и защита от них - видео

Кибербезопасность новые виды угроз и защита от них

Cмотреть видео

Cмотреть видео

ДиалогНаука: ГОСТ Р 57580.1 в вопросах и ответах

На этом вебинаре наши эксперты дают ответы на наиболее волнующие и популярные вопросы по тематике ГОСТ З 57580.1, опираясь на многолетний опыт проведения оценок соответствия требованиям нормативных документов Банка России и уже сформировавш...

Cмотреть видео

Cмотреть видео

DLP: Современное безопасное рабочее пространство - видео

Во время вебинара мы рассказали о том, как компании по всему миру массово перешли на удалённый режим, как они планируют своё дальнейшее развитие. Затем мы поделились предложением Citrix по формированию безопасного, интеллектуального рабочег...

Cмотреть видео

Cмотреть видео

Слово эксперту: Артём Садовский, менеджер управления информационной безопасности «Северстали» - виде

«Слово эксперту»: Артём Садовский, менеджер управления информационной безопасности «Северстали»Под DLP-системами обычно подразумевают программные продукты, защищающие организации от утечек конфиденциальной информации. DLP расшифровыва...

Cмотреть видео

Cмотреть видео

Код Безопасности: Создание виртуального стенда Континент TLS

Компания «Код Безопасности» основана в 2008 году и ведет свою деятельность на основании девяти лицензий ФСТЭК России, ФСБ России и Министерства обороны Российской Федерации. Российский разработчик программных и аппаратных средств защиты ...

Cмотреть видео

Cмотреть видео

АСУ ТП: Катастрофоустойчивость. План Б. - видео

22 октября прошло традиционное заседание клуба ИТ-Директоров SPb CIO Club посвященное катастрофоустойчивости бизнес-процессов. 0:00 Вступительное слово 0:42 Инна Буденкова, коммерческий директор Тринити. Подготовка к катастрофе: как сос...

Cмотреть видео

Cмотреть видео

Аладдин Р.Д.: Aladdin Security Day Online — Технологии шифрования - как это устроено?

Денис Суховей, директор департамента развития технологий компании "Аладдин Р.Д.", разберёт устройство различных методов шифрования на дисках компьютеров. Как выбрать адекватный метод шифрования в той или иной рабочей ситуации? Методы шифров...

Cмотреть видео

Cмотреть видео

Инфосистемы Джет: Положение ЦБ РФ №716-П. Роль ИТ и ИБ в управлении операционным риском - видео

1 октября 2020 вступило в силу Положение ЦБ РФ № 716-П «О требованиях к системе управления операционным риском в кредитной организации и банковской группе». У финансовых организаций осталось чуть больше года для приведения системы управлени...

Cмотреть видео

Cмотреть видео

Экспо-Линк: Управление рисками ИБ на практике

Управление рисками ИБ на практике. Николай Казанцев. Руководитель ИБ. НТФФ ПОЛИСАН.

Cмотреть видео

Cмотреть видео

Экспо-Линк: Методы противодействия техникам детектирования песочниц на примере Dr.Web vxCube

Методы противодействия техникам детектирования песочниц на примере Dr.Web vxCube. Игорь Здобнов. Главный инженер-вирусный аналитик. Доктор Веб.

Cмотреть видео

Cмотреть видео

GroupIB: новая система для борьбы с мошенничеством и решение для защиты от ботов

Сегодня в рамках виртуальной презентации, Group-IB, международная компания, специализирующаяся на предотвращении кибератак, представила новую комплексную систему для борьбы с мошенничеством Fraud Hunting Platform. С ее помощью за первые 6 м...

Cмотреть видео

Cмотреть видео

Экспо-Линк: Threat Intelligence - разбираемся в понятиях на практике

Threat Intelligence - разбираемся в понятиях на практике. Антон Калинин. Эксперт оператора сервисов киберзащиты CyberART. InnoSTage.Разбираем терминологию Threat Intelligence, процесс внедрения киберразведки в компании, основные этапы и нео...

Cмотреть видео

Cмотреть видео

Константин Сахаров (РАСУ): «Пользуйтесь готовым, не пытайтесь изобретать!» | BIS TV - видео

Интервью с экспертом ядерной отрасли на KICS Con 2020 — о сложившейся терминологии, сертификации оборудования и повышении осведомленности. Константин Сахаров, руководитель управления информационной и компьютерной безопасности АСУ ТП ...

Cмотреть видео

Cмотреть видео

Код Безопасности: Круглый стол с регуляторами - видео

Код Безопасности в эфире (Круглый стол с регуляторами) 0:03:25 Андрей Олегович Безруков, Советник главы НК Роснефть, Доцент МГИМО 0:19:00 Виталий Сергеевич Лютиков, Заместитель директора ФСТЭК 0:50:43 Шантаев Эдуард Борисович, Минпромтор...

Cмотреть видео

Cмотреть видео

Экспо-Линк: Бесплатный инструментарий компьютерного криминалиста

Бесплатный инструментарий компьютерного криминалиста. Константин Швецов. Руководитель группы менеджмента ИБ. ICL.

Cмотреть видео

Cмотреть видео

Код Безопасности: Как построить VPN в АПКШ Континент 3.9

Компания «Код Безопасности» основана в 2008 году и ведет свою деятельность на основании девяти лицензий ФСТЭК России, ФСБ России и Министерства обороны Российской Федерации. Российский разработчик программных и аппаратных средств защиты ...

Cмотреть видео

Cмотреть видео